Inhalt

Informationen:

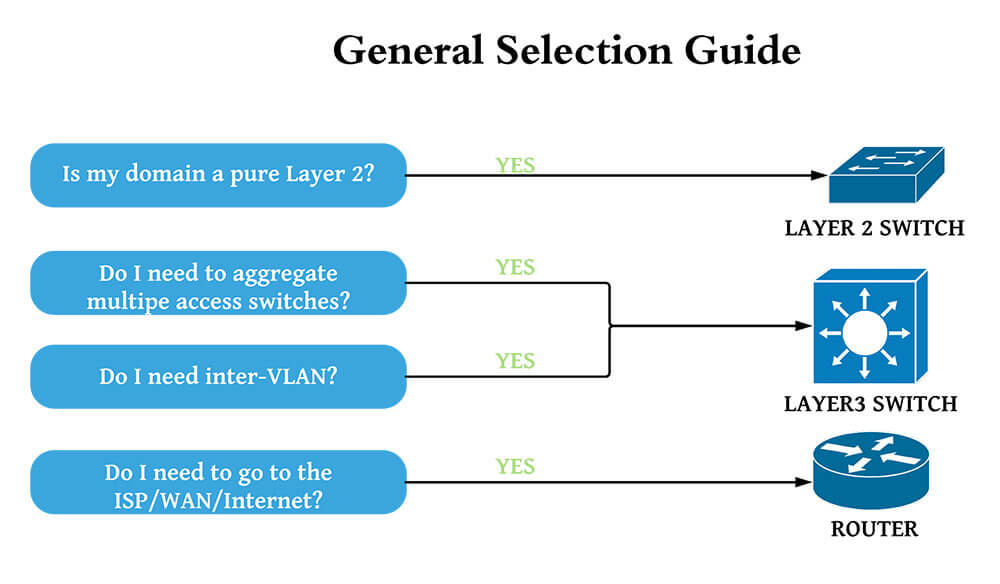

Layer 2 oder Layer 3 Switch?

Folgende Seite erklärt sehr schön die Unterschiede zwischen einem Layer 2 und einem Layer 3 Switch

Grundlagen zu Layer 2 und Layer 3 Switchen – Welche Unterschiede gibt es?

VLAN

Ein einfaches Netzwerk kann mit der Subnet 255.255.255.0 genau 254 Geräte verwalten.

z.b. IP 192.168.1.1 – 192.168.1.254

Durch Veränderung des Subnet kann man die Anzahl der zu nutzenden Geräte vergrößern oder verkleinern.

Es gibt im Managed Netzwerk aber noch eine weitere Möglichkeit nicht nur die Anzahl der Geräte zu erhöhen, sondern die Netzwerke komplett zu trennen und somit die Grundvorraussetzung zu erschaffen diese durch Firewall regeln gegeneinander abzuriegeln. Der Einsatz von VLAN (Virtual Local Area Network) setzt aber spezielle Switches und Router voraus die diese verwalten können. Dabei werden Ports direkt einem VLAN zugeordnet, hierzu werden Datenpakete mit der Nummer des VLAN markiert (tagged) und der Port kann nun alle Pakete heraus filtern, welche nicht für sein Netzwerk benötigt werden.

Hilfestellung (englisch):

Subnet Erklärung: DESIGNING Subnets for Your Company!

VLAN, welche benötige ich: How I Design VLANs around People and Technology

VLAN bei Unifi einrichten:

Konfiguration Unifi: Configuring VLANs (Tagged and Untagged) in UniFI

Netzwerk:

Eigentlich sind zu viele VLAN nicht gut und erhöhen nur den Verwaltungsaufwand und die Komplexität, ich habe mich trotzdem für eine höhere Anzahl entschieden. Später, wenn es für mich zu unübersichtlich wird, kann ich es immer noch einfacher aufbauen.

Als kleiner Tipp kann ich empfehlen die VLAN ID identisch zum dritten Abschnitt der IP zu vergeben.

Es gibt verschiedene Netzwerkbereiche welche für den privaten Zweck zugelassen sind. Ich habe mich für das Netzwerk 192.168.0.0/16 (192.168.0.0–192.168.255.255) entschieden.

Nach meiner Erklärung oben ist also die Nummer 192.168. immer identisch, der Bereich 192.168.xxx gibt dann immer meinen VLAN Bereich an und die letzte Zahl kann eine 1-254 für jedes einzelne Gerät innerhalb des Netzwerks sein.

| Network | VLAN ID | Subnet | Erklärung |

| LAN Admin | all | 192.168.0.0/24 | Router, Switches Access Points, Server |

| LAN Main | 10 | 192.168.10.0/24 | Alle Hauptgeräte Mobil, PC, … |

| LAN SIP | 20 | 192.168.20.0/24 | Telefoniegeräte, Zentrale |

| LAN Gast | 30 | 192.168.30.0/24 | Gastnetzwerk |

| LAN Kameras | 40 | 192.168.40.0/24 | Überwachungskameras |

| LAN Proxmox Virtuell Experiment | 50 | 192.168.50.0/24 | Virtuelle Maschinen für mein Homelab zum probieren |

| LAN NoT | 252 | 192.168.252.0/24 | Network only Things (Smarthome ohne Internetzugang) |

| LAN IoT | 253 | 192.168.253.0/24 | Internet of Things (Smarthome mit Internet, Drucker, Musik, …) |

Die größte Gefahr im Netzwerk geht meist von billigen, einfachen Smarthome Geräten oder Überwachungskameras aus. Geräte können, einmal gekapert, mit fremder Firmware zu einem Bot Netz programmiert werden, das als Eingangstor zu allen anderen Geräte dient. Deshalb haben bestimmte Netzwerke keinen Zugriff auf andere wichtige Netze. So kann ich zb aus meinem Main Netzwerk mit dem Handy ein Smarthome Geräte steuern, das Smarthome Gerät hat im IoT Netzwerk aber keine Möglichkeit in andere Netze zu gelangen. Im NoT Netzwerk nicht einmal in das Internet. (siehe hierzu auch den Abschnitt mit den Firewall Regeln)

WLAN:

Auch per WLAN kann man Netzwerke den VLAN zuordnen. Unifi bietet hier die Möglichkeit an in den Access Points gleichzeitig bis zu 4 SSID zu erstellen.

Ich habe eine SSID für das

MAIN Netzwerk (Handy, Tablet, …)

Gastnetzwerk (Freunde, Bekannte, …)

IoT (Smarthome Geräte mit WLAN Verbindung)

Kamera (WLAN Kameras)

Warum Unifi Geräte?:

Unifi Geräte sind recht günstig, bieten eine einfache Einrichtungsmöglichkeit und geben zahlreiche statistische Zahlen und Daten über Dein Netzwerk preis, also die Ideale Spielwiese für Nerds 😉

Weiter Hinweise bekommt man hier (englisch):

Hersteller: https://unifi-network.ui.com

Vorstellung vieler Produkte:

Unifi Produkte bieten halt die Möglichkeit an alle Einstellungen über eine Web Oberfläche zu steuern.

Warum keine Unifi Geräte?:

Wer gut aufgepasst hat, wird gesehen haben, das ich auch 2 Netgear JGS524Ev2 – 24-Port Switche habe. Diese sind auch managed switche und ich hatte sie bereits vorher. Zukünftig kann ich mir vorstellen sie auch auszutauschen, sie sind halt nochmal eine Stange günstiger und erfüllen auch ihren zweck.

Update 08/2021: mittlerweile hat auch eine USW-Pro-24-POE und eine USW-Pro-24 Einzug in mein Netzwerk gefunden und meine Netgear ersetzt, nichtsdestotrotz sind die Netgear tolle Switches und wer bereits welche hatte benötigt nicht unbedingt Unifi Switches.

Wer wissen möchte wie man diese Netgear Router gut in ein VLAN Netz bekommt sei unten stehender Link mit Anleitung zu empfehlen. Wie man auf dem Foto sieht sollte man sich hier allerdings Aufkleber erstellen die anzeigen welcher Port wie konfiguriert wurde. In Unifi Switches kann dies per Mausklick schnell umgestellt werden und ist dort jederzeit ersichtlich.

http://www.stueben.de/vlans-mit-unifi-usg-und-ap-fritzbox-und-netgear-switches/